服务器托管Windows系统高危漏洞预警以及应对方法

发布时间:2018-11-02 点击数:1741

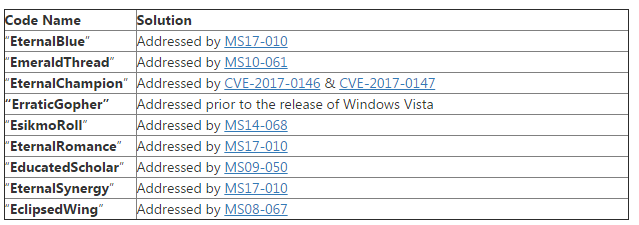

很多服务器托管用户的服务器操作系统都是Windows系统,可是之前国外黑客组织Shadow Brokers泄露出了一份机密文档,其中包含了多个Windows远程漏洞利用工具,外部攻击者利用此工具可远程攻击并获取服务器控制权限,所以为了服务器的安全我们还是得注意漏洞的修补。

风险等级:高风险

漏洞级别:紧急

影响服务:SMB和RDP服务

漏洞验证:确定服务器是否对外开启了137、139、445端口

测试方法:服务器命令行窗口执行netstat -an查看是否有相应对口开放,同时亦可以通过访问http://tool.chinaz.com/port/(输入IP,下面填入137,139,445,3389)判断服务端口是否对外开启。注意:rdp是远程桌面服务,不局限于3389端口,如果您的windows远程桌面使用了其他端口,也在受影响之列。

已知受影响的 Windows 版本:Windows NT,Windows 2000、Windows XP、Windows 2003、Windows Vista、Windows 7、Windows 8,Windows 2008、Windows 2008 R2、Windows Server 2012 SP0

漏洞修复建议

1、更新官方补丁

https://blogs.technet.microsoft.com/msrc/2017/04/14/protecting-customers-and-evaluating-risk/

2、临时解决方案

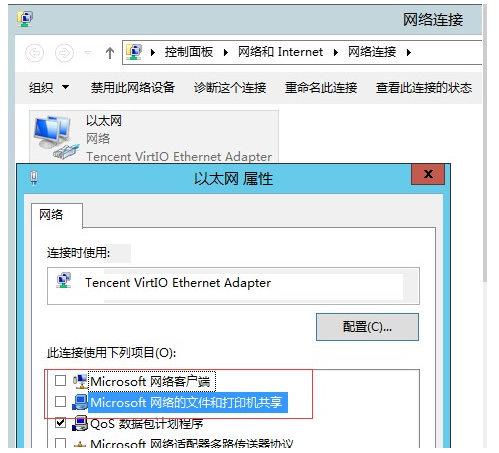

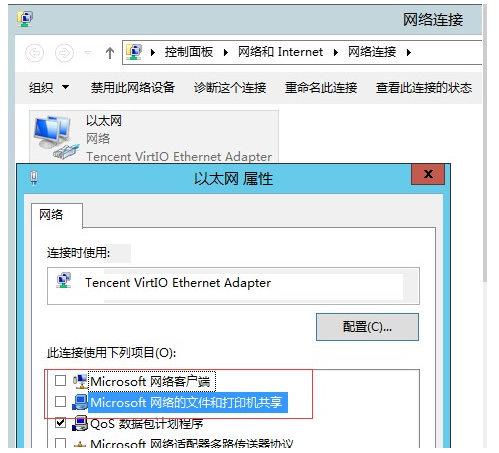

i. 禁止windows共享(445端口),卸载下图两个组件。需要重启系统生效,操作前请您根据对业务的影响情况进行评估

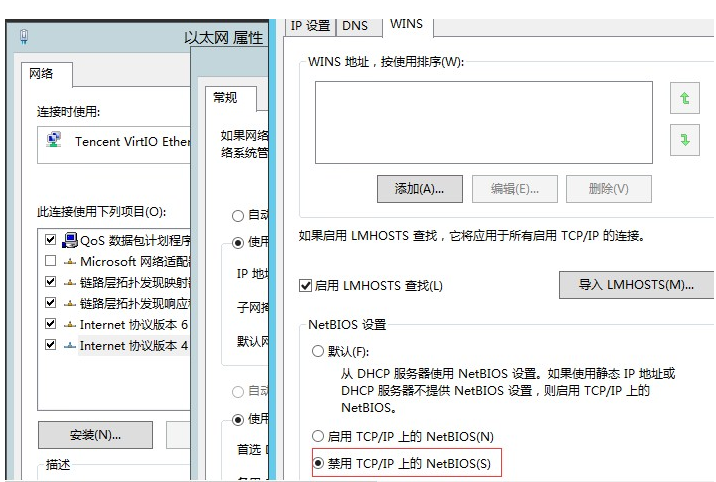

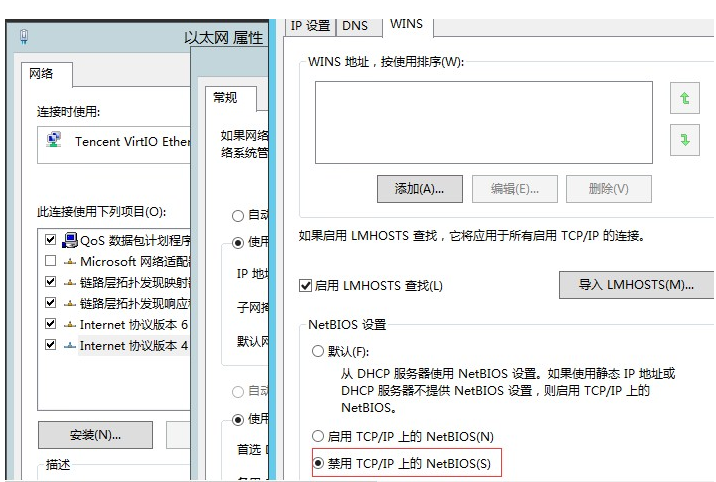

ii. 禁用netbios(137、139端口)

iii. 关闭远程智能卡(此操作的目的是关闭windows智能卡功能,避免rdp服务被攻击利用)

金牛云windows系列云服务器默认已关闭远程智能卡服务。

iv. 开启系统防火墙,仅放行必须的端口,屏蔽135、137、139、445端口对外开放。

风险等级:高风险

漏洞级别:紧急

影响服务:SMB和RDP服务

漏洞验证:确定服务器是否对外开启了137、139、445端口

测试方法:服务器命令行窗口执行netstat -an查看是否有相应对口开放,同时亦可以通过访问http://tool.chinaz.com/port/(输入IP,下面填入137,139,445,3389)判断服务端口是否对外开启。注意:rdp是远程桌面服务,不局限于3389端口,如果您的windows远程桌面使用了其他端口,也在受影响之列。

已知受影响的 Windows 版本:Windows NT,Windows 2000、Windows XP、Windows 2003、Windows Vista、Windows 7、Windows 8,Windows 2008、Windows 2008 R2、Windows Server 2012 SP0

漏洞修复建议

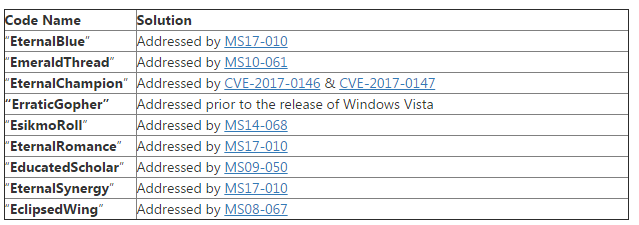

1、更新官方补丁

https://blogs.technet.microsoft.com/msrc/2017/04/14/protecting-customers-and-evaluating-risk/

2、临时解决方案

i. 禁止windows共享(445端口),卸载下图两个组件。需要重启系统生效,操作前请您根据对业务的影响情况进行评估

ii. 禁用netbios(137、139端口)

iii. 关闭远程智能卡(此操作的目的是关闭windows智能卡功能,避免rdp服务被攻击利用)

金牛云windows系列云服务器默认已关闭远程智能卡服务。

iv. 开启系统防火墙,仅放行必须的端口,屏蔽135、137、139、445端口对外开放。

注意:修复漏洞前请最好备份,并进行充分测试。

以上是云网时代小编为广大用户整理的Windows系统高危漏洞处理应对方法,作为云网时代的用户,对于安全问题也不必忧虑,我们为了确保用户服务器安全,每个机房都有完善的防御机制,另外还有技术人员进行7x24小时实时监管,云网时代主要提供深圳服务器托管,广州服务器租用,广州服务器托管,宽带租用等。